ランサムウェアとは何か?仕組みと攻撃の特徴

ランサムウェア(Ransomware)とは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語であり、感染したコンピュータのファイルを暗号化して使用不能にした上で、復旧と引き換えに身代金を要求するマルウェアの一種です。

独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2025」においても、組織向け脅威として10年連続で1位に挙げられており、企業にとって最も警戒すべきサイバー攻撃の一つと位置づけられています。

ランサムウェアの定義:データ暗号化と身代金要求を行うサイバー攻撃

ランサムウェアの基本的な手口は、組織のネットワークに侵入し、業務に不可欠なファイルやデータベースを次々と暗号化していくことです。暗号化されたデータは、正しい「復号キー」がなければ元に戻すことはできません。攻撃者はこの復号キーを盾に、被害組織に対して「データを元に戻してほしければ、指定の暗号資産(仮想通貨)で身代金を支払え」と要求する脅迫メッセージ(ランサムノート)を残します。

多くの場合、支払いには期限が設けられており、期限を過ぎると身代金が吊り上げられたり、データが永久に失われると脅したりすることで、被害者に精神的なプレッシャーを与えます。

暗号化前に情報を盗む”二重恐喝”という最新トレンド

近年のランサムウェア攻撃はさらに悪質化・巧妙化しています。単にデータを暗号化するだけでなく、暗号化する前に組織内部から機密情報や個人情報を窃取し、「身代金を支払わなければ、この情報をダークウェブなどで公開する」と脅迫する「二重恐喝(ダブルエクストーション)」と呼ばれる手口が主流となっています。

これにより、たとえバックアップからデータを復旧できたとしても、情報漏えいという深刻な被害が残り、企業の社会的信用の失墜や損害賠償請求といった二次被害に発展するリスクを抱えることになります。

攻撃者が企業を狙う理由(収益性・脆弱性・混乱の大きさ)

攻撃者が個人ではなく企業を主な標的とする理由は、以下のような点にあります。

- 収益性の高さ:平均被害額約2.2億円と、攻撃者にとって魅力的な「ビジネス」

- 脆弱性の存在:VPN機器やリモートアクセス環境のセキュリティ不備

- 混乱の大きさ:事業停止による影響が大きく、身代金支払いのプレッシャーをかけやすい

トレンドマイクロ社の調査によれば、2024年におけるランサムウェア被害を経験した組織の平均被害額は約2.2億円にものぼります。また、多くの企業が抱えるVPN機器の脆弱性や、リモートワークの普及に伴うセキュリティ管理の甘さも、攻撃者に狙われる要因となっています。

ランサムウェアの主な感染経路と攻撃手法

ランサムウェアが組織のネットワークに侵入する手口は多様化しており、攻撃者はあらゆる経路を悪用しようと試みます。警察庁の「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、感染経路として最も多いのが「VPN機器からの侵入」(約62%)、次いで「リモートデスクトップ経由の侵入」(約22%)で、この2つで全体の8割以上を占めています。

① メール添付・フィッシング(最も多い入口)

依然として主要な感染経路の一つが、メールを悪用した手口です。業務連絡を装ったメールに不正なマクロを含むOfficeファイルを添付したり、不正サイトへのリンクを記載したりして、受信者にクリックを促します。近年では、過去にやり取りしたメールの文面を引用するなど、巧妙に偽装された「なりすましメール」も増えています。

② VPN・RDPの脆弱性を悪用した侵入

現在最も警戒すべき侵入経路が、VPN機器やRDP(リモートデスクトッププロトコル)の脆弱性を悪用した攻撃です。多くの企業がリモートワークのために導入しているこれらの仕組みに、修正パッチが適用されていない脆弱性が存在する場合、攻撃者はそれを悪用して容易に社内ネットワークへ侵入します。

③ ソフトウェアの脆弱性(未更新アプリ・古いOS)

OSやアプリケーションの更新を怠ると、既知の脆弱性が放置されます。攻撃者はこれらをスキャンして標的を探し、脆弱性を足掛かりにランサムウェアを展開します。サポートが終了した古いOSを使い続けることは、極めて高いリスクを伴います。

④ サプライチェーン(委託先・取引先)経由の攻撃

自社のセキュリティが強固でも、取引先や委託先といったサプライチェーン上のセキュリティが手薄な組織を踏み台にして侵入されるケースが増加しています。取引先とのデータのやり取りに利用しているシステムを経由して、自社のネットワークにまで被害が及ぶ可能性があります。

⑤ USBメモリ・私物デバイスによる持ち込み感染

外部から持ち込まれたUSBメモリや私物デバイスが既にマルウェアに感染しており、社内へウイルスを拡散させてしまうケースです。許可なく私物デバイスを業務に利用する「シャドーIT」は、IT管理部門の目が届かないため、重大なセキュリティホールとなり得ます。

⑥ “人”を狙ったソーシャルエンジニアリング

技術的な手法ではなく、人間の心理的な隙を突いて機密情報を盗み出す攻撃手法です。例えば、システム管理者を装って電話をかけ、パスワードを聞き出したりする手口がこれにあたります。従業員のセキュリティ意識の欠如が、組織全体を危険に晒す原因となり得ます。

被害が起きると何が起こるのか:ランサムウェア被害の実態

ランサムウェアの被害は、単なる技術的問題にとどまらず、企業の存続すら危うくする深刻な事態へと発展します。ここでは、ランサムウェア被害がもたらす具体的な影響について解説します。

重要データの暗号化・破壊による事業停止

最も直接的な被害は、基幹システムや業務データが暗号化されることによる事業停止です。製造業では生産ラインが止まり、医療機関では電子カルテが閲覧できず診療が不可能になります。小売業では受発注システムや在庫管理システムが機能不全に陥り、物流もストップします。

このように、あらゆる業種において事業の中核をなすITシステムが停止することで、企業活動は深刻な打撃を受けます。

顧客・取引先データ流出による信用失墜

「二重恐喝」によって窃取された情報が公開された場合、損害賠償請求や集団訴訟に発展する可能性があります。それ以上に深刻なのが、長年築いてきた企業の「信用」が一瞬にして失われることです。一度失った信用を回復するのは容易ではなく、顧客離れや取引停止、ブランドイメージの毀損といった、長期的かつ深刻なダメージにつながります。

復旧までの平均期間・損害額は?(統計データを引用)

ランサムウェア被害からの復旧には、多大な時間とコストを要します。ITR社の調査によると、2024年以降にランサムウェアに感染した企業のうち、復旧に1週間以上を要した企業は70%にのぼり、復旧期間が長期化する傾向にあります。また、トレンドマイクロ社の調査では、平均被害額は約2.2億円と報告されています。

| 項目 | 統計データ |

|---|---|

| 平均被害額 | 約2.2億円 |

| 復旧期間 | 70%の企業が1週間以上 |

| 1ヶ月以上の復旧期間 | 12%の企業が該当 |

身代金を支払っても”データが戻らない”ケースの増加

攻撃者に身代金を支払うことは推奨されません。支払いがサイバー犯罪の資金源となるだけでなく、身代金を支払ってもデータが確実に復旧される保証はないからです。復号キーが提供されなかったり、不備があったりするケースが多数報告されています。

企業が実践すべきランサムウェア対策の基本(多層防御)

巧妙化するランサムウェア攻撃に対して、単一の対策だけで防ぎきることは不可能です。重要なのが「多層防御(Defense in Depth)」という考え方です。複数の防御層を重ねることで、仮に一つの層が突破されても、次の層で攻撃を検知・ブロックし、被害を最小限に食い止めます。

① メール・URLフィルタリングの強化

主要な感染経路であるメールやWebからの脅威を防ぐ対策です。フィッシングメールをゲートウェイでブロックするメールセキュリティソリューションや、不正なURLへのアクセスを遮断するWebフィルタリングが有効です。従業員が不審なリンクをクリックしてしまう前に、システム側で脅威を排除することが重要です。

② OS・アプリを常に最新化する(脆弱性管理)

OSやアプリケーションの脆弱性は、攻撃者にとって格好の侵入口となります。セキュリティパッチが公開されたら速やかに適用し、既知の脆弱性を放置しないことが基本です。特にVPN機器やリモートアクセス関連のソフトウェアは、攻撃者に狙われやすいため、優先的に対応する必要があります。

③ パスワード強化と多要素認証(MFA)

推測されやすい単純なパスワードは、不正アクセスを許す原因となります。十分な長さと複雑さを持つパスワードポリシーを策定するとともに、多要素認証(MFA)を導入し、パスワードが漏えいしても不正ログインを防ぐ仕組みを構築することが重要です。

④ 不要なポートやサービスの無効化

使用していないネットワークポートやサービスを開放したままにしておくと、攻撃者に悪用される可能性があります。RDP(リモートデスクトップ)のポートをインターネットに公開したままにしているケースは特に危険です。不要なポートやサービスは無効化し、攻撃対象領域(アタックサーフェス)を最小化しましょう。

⑤ 最小権限の徹底(Zero Trustの実践)

各ユーザーには業務上本当に必要なアクセス権限しか与えないという「最小権限の原則」を徹底します。これにより、万が一アカウントが侵害されても、被害の拡大を防ぐことができます。「誰も信頼しない」ことを前提とするゼロトラストの考え方を取り入れ、常にアクセスを検証する仕組みを構築しましょう。

⑥ 人的トレーニング(不審メール判別・セキュリティ教育)

技術的な対策だけでは、人間の判断ミスによる感染を防ぐことはできません。従業員への定期的なセキュリティ教育を実施し、不審なメールの見分け方や、インシデント発生時の報告ルートを周知徹底することが欠かせません。模擬フィッシングメール訓練なども有効な手段です。

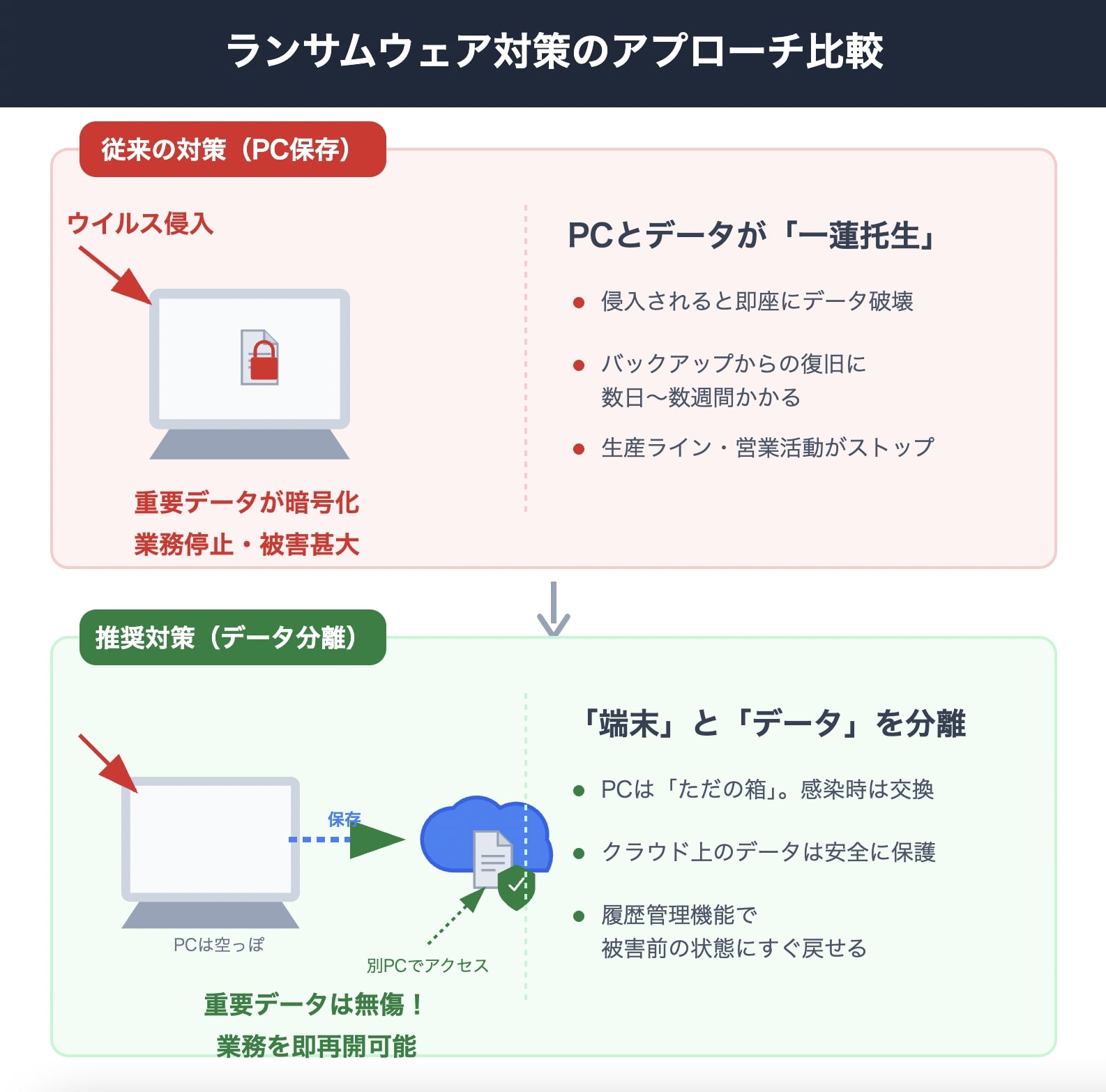

ランサムウェア対策:重要データを"攻撃経路から分離"して守る

多層防御に加え、発想を転換し、「重要データそのものを、攻撃経路から物理的・論理的に分離する」というアプローチが極めて有効です。PCやサーバーは常に外部の脅威に晒される「攻撃経路の最前線」であり、ここに重要データが保管されている限り、ランサムウェアによる暗号化のリスクから完全に逃れることはできません。

ローカルPC上にデータを保存しない設計が、被害最小化の鍵

このアプローチの核心は、PCを「作業端末」と割り切り、重要データをPCのローカルストレージには保存しないという運用モデルです。データはすべて、堅牢なセキュリティで保護されたクラウドストレージに集約します。これにより、PCがランサムウェアに感染しても、最も守るべき重要データには被害が及ばない、あるいは最小限に抑えることが可能になります。

クラウドに保管し、PCは”ただの端末”にする運用のメリット

重要データをクラウドストレージに集約し、PCを「ただの端末」として運用するモデルは、ランサムウェア対策だけでなく、企業のITガバナンス全体に多くのメリットをもたらします。

バージョン管理により”感染前の状態”へロールバック可能

多くの法人向けクラウドストレージは、ファイルの世代管理(バージョン管理)機能を備えています。万が一、同期されたファイルがランサムウェアによって暗号化されてしまった場合でも、暗号化される前の正常な状態にファイルを復元(ロールバック)することが可能です。これにより、バックアップからの復旧作業を待つことなく、迅速に業務を再開できます。

アクセス権限を細かく制御し、攻撃の横展開を防止

クラウドストレージでは、フォルダやファイル単位でアクセス権限を細かく設定できます。これにより、仮に一人の従業員のアカウントが侵害されたとしても、その従業員がアクセス権を持たないデータには被害が及びません。攻撃者がネットワーク内で被害を拡大させていく「横展開(ラテラルムーブメント)」を効果的に防止できます。

暗号化されても業務を止めない”継続性の確保(BCP)”

PCのローカルストレージにデータが存在しないため、端末が感染しても別のPCからクラウドストレージにアクセスすれば、すぐに業務を継続できます。端末の入れ替えやOSの再インストールを待つ必要がなく、事業継続計画(BCP)の観点からも非常に有効なアプローチです。

ランサムウェア攻撃を受けた場合の初動対応(インシデントレスポンス)

どれだけ万全な対策を講じても、被害に遭う可能性をゼロにはできません。万が一に備えた「インシデントレスポンス」の計画を平時から準備しておくことが重要です。被害発覚時の初動対応の基本ステップは以下の通りです。

- 感染端末のネットワークからの即時隔離

- 被害範囲の特定とバックアップ状況の確認

- 関係者・専門機関への報告・相談

- 原因分析と再発防止策の策定

感染端末の隔離(ネットワーク遮断)

感染が疑われる端末を発見したら、最初にネットワークから物理的に隔離します。LANケーブルを抜く、Wi-Fiをオフにするなどして、他のサーバーやPCへの感染拡大(横展開)を防ぎます。パニックにならず、冷静かつ迅速に行動することが求められます。

被害範囲の特定とバックアップとの差分確認

ログを分析し、被害範囲を特定します。どのデータが暗号化されたのか、どこまで攻撃者が侵入したのかを調査します。同時に、バックアップデータとの差分を確認し、どの時点のバックアップから復旧すれば業務を再開できるかを判断します。

関係者・顧客・取引先への報告フロー

事前に定めた報告ルートに従い、速やかに情報システム部門やセキュリティ担当者、経営層へ状況を報告します。「いつ、どの端末で、何が発生したか」を正確に伝えることが重要です。顧客や取引先のデータが影響を受けた可能性がある場合は、適切なタイミングで報告・通知を行う必要があります。

専門機関・法的機関への相談(警察・NISC・JPCERT等)

速やかに都道府県警察のサイバー犯罪相談窓口へ通報・相談しましょう。また、JPCERT/CCやNISC(内閣サイバーセキュリティセンター)といった専門機関に相談することで、技術的な支援や最新の脅威情報を得られる場合があります。個人情報保護法では、個人データの漏えい等が発生した場合、原則として個人情報保護委員会への報告と本人への通知が義務付けられています。

再発防止策の策定(原因分析・運用改善)

基本原則は、身代金を支払わず、バックアップからデータを復元することです。同時に、侵入経路や原因を特定し、同じ手口で再び攻撃されないよう、脆弱性の解消やセキュリティ設定の見直しといった再発防止策を策定・実施します。インシデントを教訓として、組織全体のセキュリティレベルを向上させる機会と捉えましょう。

まとめ:ランサムウェア対策の本質は"攻撃を防ぎきる"のではなく"被害を最小化する設計にある"

本記事では、ランサムウェアの仕組みから最新の攻撃動向、企業が取るべき防御戦略までを解説しました。ランサムウェア攻撃を100%防ぐことは現実的に困難であり、重要なのは「被害を最小化する設計」を平時から構築しておくことです。

多層防御とインシデントレスポンス体制の構築に加え、PCにデータを置かずクラウドストレージで一元管理するアプローチは、攻撃経路からデータを分離することで根本的なリスク低減を実現します。

その要件を満たす GigaCC は、企業のランサムウェア対策基盤として最適

GigaCCは、バージョン管理機能や細かなアクセス権限設定、堅牢なセキュリティ基盤を備えた法人向けクラウドストレージです。自社のセキュリティ対策を見直す機会として、本記事で紹介した対策を参考に、実効性のあるランサムウェア対策の実践を検討されてはいかがでしょうか。